L’informatique en périphérie (edge computing) s’impose progressivement comme une réponse aux limites du cloud face à l’explosion des données. En permettant un traitement local et en temps réel des informations, elle offre aux entreprises un avantage concurrentiel certain, notamment dans l’industrie, la santé et la finance. Cependant, cette technologie introduit également de nouveaux risques en matière de cybersécurité et de gouvernance des données.

L’informatique en périphérie (edge computing) s’impose progressivement comme une réponse aux limites du cloud face à l’explosion des données. En permettant un traitement local et en temps réel des informations, elle offre aux entreprises un avantage concurrentiel certain, notamment dans l’industrie, la santé et la finance. Cependant, cette technologie introduit également de nouveaux risques en matière de cybersécurité et de gouvernance des données.

L’un des principaux défis de l’informatique en périphérie réside dans l’augmentation de la surface d’attaque. Contrairement au cloud, où la sécurité est centralisée et rigoureusement contrôlée, l’edge computing repose sur un réseau d’appareils décentralisés, souvent hétérogènes et disséminés sur plusieurs sites. Chaque point d’accès devient alors une potentielle porte d’entrée pour les cybercriminels, exposant les systèmes à des attaques de type ransomwares, vols de données ou intrusions malveillantes.

En outre, la complexité de la chaîne de responsabilité complique la gestion des risques. Lorsqu’une violation survient, il est souvent difficile de déterminer la part de responsabilité entre les fabricants de dispositifs, les fournisseurs de logiciels et les entreprises utilisatrices. Cette incertitude pose un véritable casse-tête juridique, d’autant plus que les données traitées peuvent transiter par différentes juridictions soumises à des réglementations variées (RGPD en Europe, HIPAA aux États-Unis, etc.).

Face à ces enjeux, les entreprises doivent repenser leur stratégie de cybersécurité en adoptant une approche proactive. L’implémentation de protocoles de chiffrement renforcés, l’utilisation de systèmes d’authentification robustes et la surveillance continue des infrastructures sont autant de mesures nécessaires pour limiter les risques. Par ailleurs, une collaboration étroite entre les acteurs du secteur est essentielle pour établir des normes de sécurité uniformes et garantir une protection optimale des données.

Si l’informatique en périphérie offre des perspectives révolutionnaires, son adoption ne peut se faire sans une prise de conscience accrue des risques qu’elle implique. Une approche équilibrée entre innovation et sécurité sera indispensable pour tirer pleinement parti de ses avantages tout en préservant l’intégrité des systèmes d’information.

Consultez le rapport Informatique en périphérie et cybersécurité (en anglais).

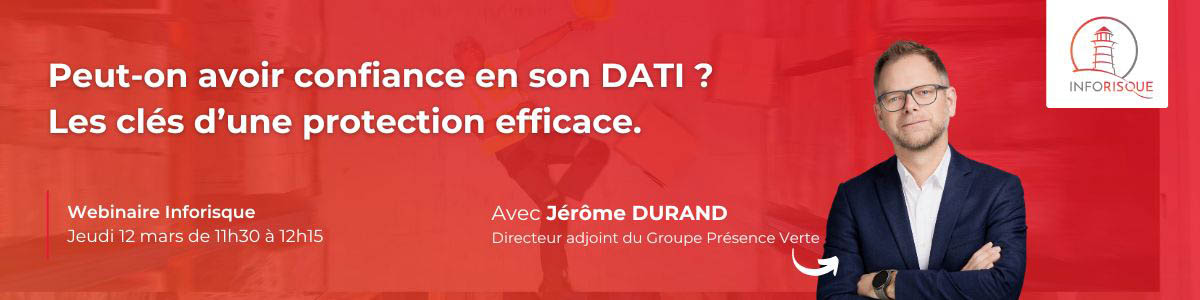

Auteur : Inforisque.Source : Allianz Commercial.